3 práticas seguras para equipamentos MikroTik que você precisa implementar

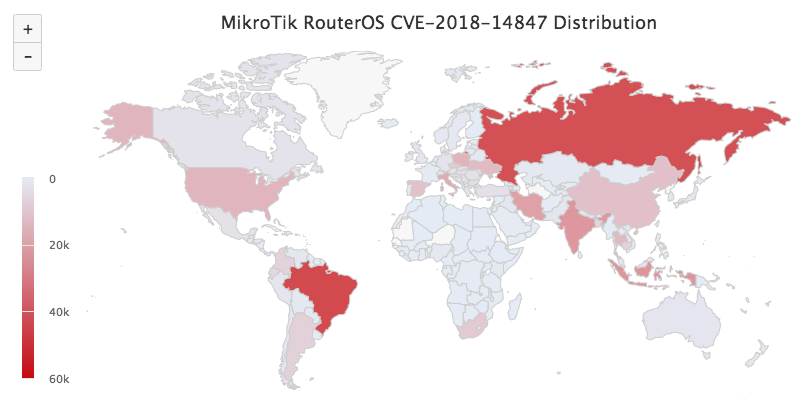

Você sabia que o Brasil é um dos países que lidera a lista de equipamentos MikroTik comprometidos por alguma falha de segurança? Muito se deve apenas a falta práticas seguras nos equipamentos.

Juntamente com a Rússia, o Brasil possui muitos equipamentos MikroTik com algum tipo de vulnerabilidade a ser explorada. Isso ocorre por má configuração e falta de aplicação de boas práticas como controle de acesso e atualização do RouterOS. Com isso, separamos 3 dicas de segurança que são indispensáveis para você aplicar em seus dispositivos.

Usuário admin

Esqueça o usuário admin. Este é o usuário padrão dos equipamentos MikroTik, quando fazemos o primeiro acesso e ele não possui nenhuma senha.

* As versões mais recentes do RouterOS

já sugerem a troca de senha do usuário admin

após o primeiro acesso.

Portanto, a primeira coisa que devemos fazer ao configurar um roteador MikroTik é trocar a senha de admin. Mas para deixar essa prática mais segura, recomendamos a remoção do usuário admin e adição de um usuário novo com uma senha forte*

* Combine letras maiúsculas, minúsculas, números e caracteres especiais.

Para adicionar um novo usuário:

/user

add name=”joaozinho30” group=”full” password=”S3nhA!suP3r&secR3t4”

Para remover o usuário admin:

/user remove admin

IP Services

O controle de acesso ao dispositivo MikroTik é essencial para garantir que o equipamento esteja acessível apenas por endereços IP confiáveis.

Muitos profissionais deixam seus roteadores abertos e não contam com regras de firewall capazes de proteger o acesso indevido.

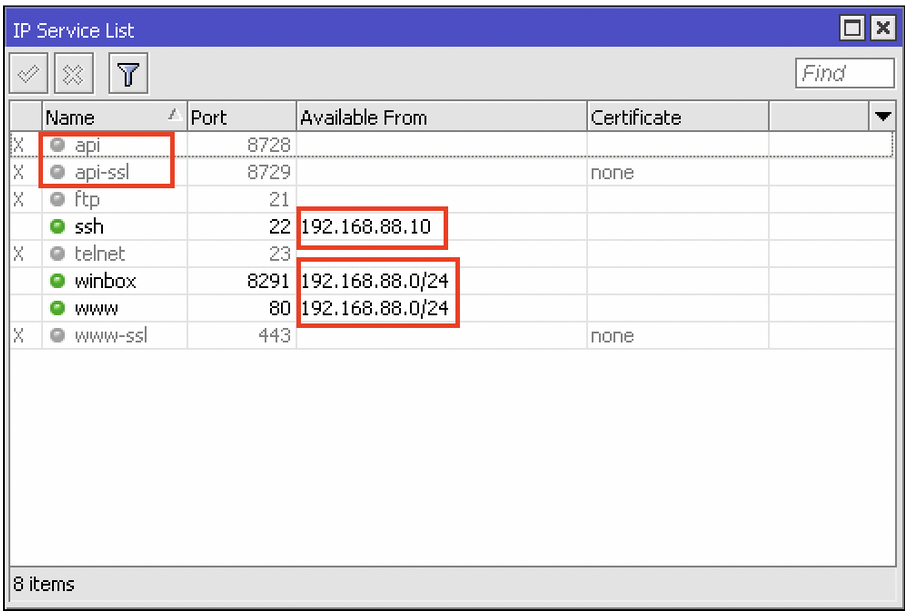

Em IP > Services, é possível controlar o acesso aos vários meios de acesso ao seu roteador MikroTik:

É extremamente recomendável desativar os serviços não utilizados e limitar o acesso dos serviços essenciais.

* Trocar a porta de acesso não é sinônimo de segurança, uma vez que um simples

port scan pode informar a nova porta de acesso.

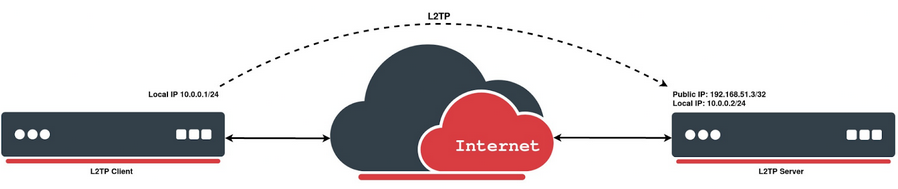

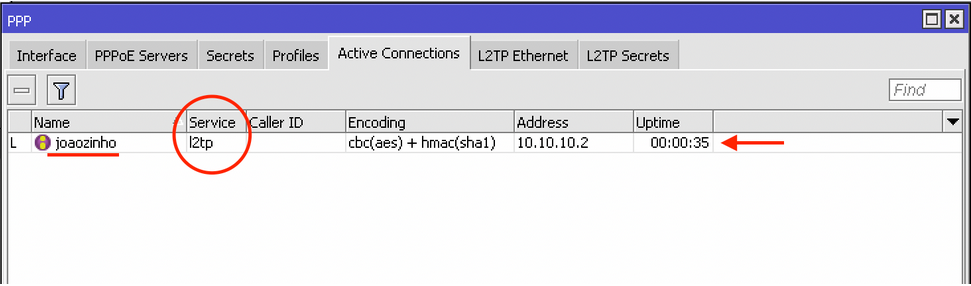

Para seguir acessando o seu dispositivo remotamente, é recomendado o uso de VPN. Veja o nosso artigo sobre como configurar um servidor de VPN no RouterOS.

Atualização

Manter o dispositivo atualizado é uma boa prática pois evita que falhas de segurança já corrigidas sejam exploradas.

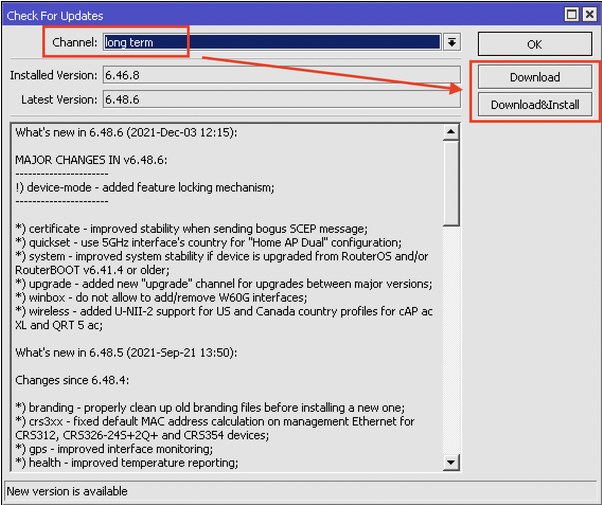

Caso você ainda não esteja seguro para utilizar a versão 7 do RouterOS, utilize a versão 6 long-term. Versões mais antigas possuem falhas de segurança que podem comprometê-lo gravemente.

Para atualizar, basta usar o menu System > Packages e o botão “Check for Updates”

Ao clicar em “Download&Install” o roteador é reiniciado após o download do pacote. Se optar por apenas baixar o pacote usando o botão “Download”, basta reiniciar o roteador (System > Reboot) para que a atualização seja realizada.

Não esqueça de atualizar também o routerboot do roteador, em “System > RouterBOARD” e em seguida, “Upgrade”. Um novo reboot será necessário para efetivar o novo bootloader.

Você pode optar por baixar os pacotes de atualização diretamente do site da MikroTik e fazer o upload para o seu roteador, caso tenha problemas ao usar o botão “Check for Updates”.