Backups no MikroTik RouterOS.

Podemos claramente dizer que o RouterOS possui dois tipos de backup: o backup binário (.backup) e o backup de exportação de configurações (.rsc).

Você sabe quando utilizar cada um deles? Qual é o melhor? Qual o mais indicado?

O backup binário (.backup)

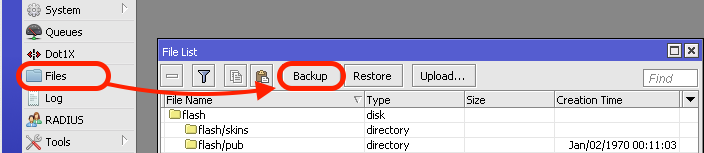

O backup binário é gerado através do menu “Files” e do botão “Backup”.

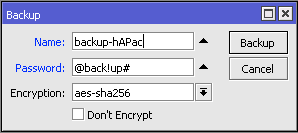

O arquivo .backup pode ganhar um nome, e por boa prática, uma senha.

Antes da versão 6.43, se não for especificada nenhuma senha para o backup, ele será criptografado com a senha do usuário que gerou o backup.

A partir da versão 6.43, os backups não são encriptados se não for especificado nenhuma senha, através do campo password. Por isso, é muito boa prática que seja definida uma senha para a encriptação dos backups.

Podemos gerar o arquivo de backup usando a CLI do RouterOS, da seguinte forma:

/system backup save name=backup-hAPac password=@back!up#

IMPORTANTE:

O arquivo de backup (.backup) é binário, e não pode ser editado. Além do mais, ele carrega informações físicas do equipamento, como por exemplo o MAC Address das interfaces.

Com isso, você só pode restaurar este backup no mesmo dispositivo no qual foi gerado. E não estamos falando do mesmo modelo de hardware, e sim o hardware que gerou o backup.

Restaurar o backup binário em uma outra RouterBOARD implicaria na duplicação de MAC Address, além de outros problemas.

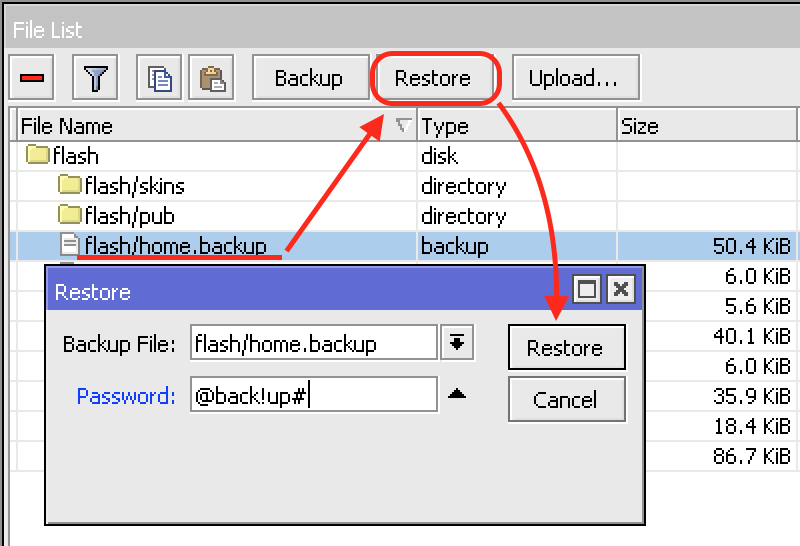

Para restaurar as configurações à partir do backup binário, é muito simples. Basta selecionar o arquivo de backup a ser restaurado, preencher com a senha e clicar no botão “Restore” no mesmo menu “Files”.

Após o reboot, o equipamento voltará com a configuração do backup em questão.

O Backup export (.rsc)

O comando /export é utilizado para exportar de forma parcial ou total, as configurações presentes no equipamento.

Diferente do backup binário (.backup), ele é editável (Notepad, Notepad++, Atom, Sublime Text, entre outros possuem plugins de Syntax highlighting para o RouterOS), e não contém informações físicas sobre o dispositivo.

Pelo fato de ser editável, o backup de exportação é salvo em texto plano, e por isso, não contém as informações de usuários (/system users). Estas informações devem ser adicionadas novamente, após a restauração do backup.

É utilizado tanto para restaurar a configuração em um dispositivo, quanto mover a configuração para um outro dispositivo RouterOS, de modelo igual, parecido, ou completamente diferente.

Vejamos as variações de uso do comando /export :

Exporta e joga na tela do terminal, toda a configuração do dispositivo:/export

Exporta a configuração, salvando-a em um arquivo (Files):/export file=backup-hAPac

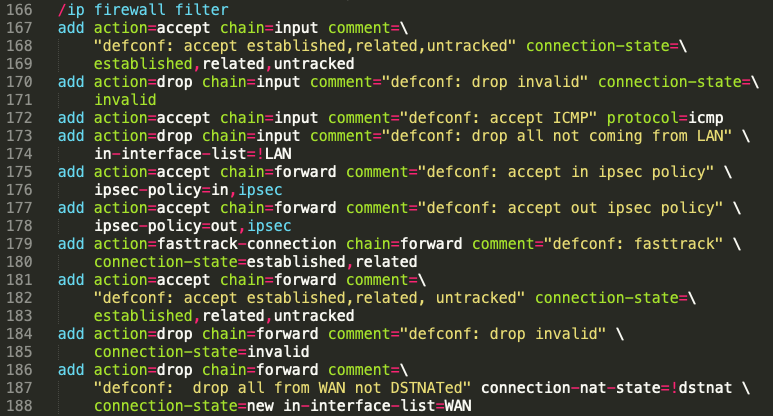

Exporta parte da configuração:/ip firewall export

ou/ip firewall export file=firewall

Após a versão 6rc1, todos os backups de exportação são por padrão, compactos (compact), ou seja, mostram apenas o que foi adicionado/alterado na configuração do RouterOS. Isso implica em backups menores e objetivos.

Na versão 5, o padrão do comando /export era o verbose que exportava toda a configuração do RouterOS, inclusive os valores padrões. Isso resultava em um monte de informação desnecessária.

# Arquivo de backup.rsc no editor de texto Sublime Text #

Para restaurar a configuração utilizando o arquivo de exportação (.rsc), há pelo menos duas formas:

Utilizando o comando /import mencionando o arquivo de backup:/import file-name=backup.rsc

Ou ir copiando e colando as informações por partes, diretamente na CLI do RouterOS.

IMPORTANTE:

Para restaurar as configurações usando o comando /import é necessário:

– Equiparar a versão do equipamento com a versão do backup;

– Deixar o equipamento totalmente limpo de configuração, usando o comando:/system reset-configuration no-defaults=yes

Isso irá garantir que não ocorra nenhum erro na importação, diante de alguma configuração existente ou padrão, e também devido a algum erro de sintaxe, devido a diferença da versão do RouterOS.

Recapitulando:

Backup binário (.backup):

– Deve conter uma senha, para que o mesmo seja encriptado (versão 6.43+);

– Anterior à versão 6.43, o backup é encriptado com a senha do usuário que gerou o mesmo;

– Deve ser restaurado apenas no mesmo equipamento em que foi gerado, pelo fato de conter informações físicas;

– Não pode ser editado.

Backup de exportação (.rsc):

– Utilizado para restaurar e/ou mover a configuração para o mesmo ou outro dispositivo;

– É salvo em texto plano, logo, editável, e não contém as informações de usuários (/system users);

– Pode exportar parte ou toda a configuração do dispositivo;

– Para a importação, necessita que o dispositivo esteja completamente sem nenhuma configuração (/system reset-configuration no-defaults=yes), e preferencialmente na mesma versão.

Dicas:

- Utilizem ambos os tipos de backup;

- Não guardem o arquivo de backup somente no dispositivo;

- Utilizem senhas adequadas (fortes), para a encriptação do backup binário.

E se…

Houvesse um sistema de backups para o RouterOS, que pudesse armazenar os arquivos em nuvem, de forma fácil e segura?

E ainda…

Pudesse gerenciar configurações do RouterOS, como adição, alteração e remoção de usuários, serviços, e outras configuração, em poucos cliques?

Descubra em:

Até a próxima!